|

[1]

|

Eklas H, Imtiaj K, Fuad U N, Sarder S S, Samiul H S. Application of big data and machine learning in smart grid, and associated security concerns: A Review. IEEE Access, 2019, 7: 13960−13988 doi: 10.1109/ACCESS.2019.2894819

|

|

[2]

|

Liang G Q, Weller S R, Zhao J H, Luo F J, Dong Z Y. The 2015 Ukraine blackout: implications for false data injection attacks. IEEE Transactions on Power Systems, 2017, 32(4): 3317−3318 doi: 10.1109/TPWRS.2016.2631891

|

|

[3]

|

王琦, 邰伟, 汤奕, 倪明. 面向电力信息物理系统的虚假数据注入攻击研究综述. 自动化学报, 2019, 45(1): 72−83Wang Qi, Tai Wei, Tang Yi, Ni Ming. A Review on false data injection attack toward cyber-physical power system. Acta Automatica Sinica, 2019, 45(1): 72−83

|

|

[4]

|

Yao L, Peng N, Michael K R. False data injection attacks against state estimation in electric power grids. ACM Transactions on Information and System Security 2011, 14(1): No. 13, 33 pages

|

|

[5]

|

Kim T T, Poor H V. Strategic protection against data injection attacks on power grids. IEEE Transactions on Smart Grid, 2011, 2(2): 326−333 doi: 10.1109/TSG.2011.2119336

|

|

[6]

|

Ansari M H, Vakili V T, Bahrak B, Tavassoli P. Graph theoretical defense mechanisms against false data injection attacks in smart grids. Journal of Modern Power Systems and Clean Energy 2018, 6(5): 860−871 doi: 10.1007/s40565-018-0432-2

|

|

[7]

|

Liu L C, Esmalifalak M, Han Z. Detection of false data injection in power grid exploiting low rank and sparsity. International Conference on Communications. Budapest, Hungary: IEEE, 2013.

|

|

[8]

|

Liang G Q, Zhao J H, Luo F J, Weller S R, Dong Z Y. A review of false data injection attacks against modern power systems. IEEE Transactions on Smart Grid 2017, 8(4): 1630−1638 doi: 10.1109/TSG.2015.2495133

|

|

[9]

|

Shan Ke-Meng, Qi Dong-Lian. Distributed dection of false data injection in smart grid and location of error estimation. In: Proceedings of the 36th Chinese Control Conference. Dalian, China: 2017.

|

|

[10]

|

Ozay M, Esnaola I, Vural F T Y, Kulkarni S R, Poor H V. Machine learning methods for attack detection in the smart grid. IEEE Transactions on Neural Networks and Learing Systems 2015, 27(8): 1773−1786

|

|

[11]

|

Esmalifalak M, Liu L C, Nguyen N, Zheng R, Han Z. Detecting stealthy false data injection using machine learning in smart grid. IEEE Systems Journal 2014, 11(3): 1644−1652

|

|

[12]

|

He Y B, Mendis G J, Wei J. Real-time detection of false data injection attacks in smart grid: a deep learning-based intelligent mechanism. IEEE Transactions on Smart Grid 2017, 8(5): 2505−2516 doi: 10.1109/TSG.2017.2703842

|

|

[13]

|

Yu J Q, Huo Y H, Li V O K. Online false data injection attack detection with wavelet transform and deep neural networks. IEEE Transactions on Industrial Informatics 2018, 14(7): 3271−3280 doi: 10.1109/TII.2018.2825243

|

|

[14]

|

Sun Y B, Fu M Y, Wang B C, Zhang H S, Marelli D. Dynamic state estimation for power networks using distributed MAP technique. Automatica 2016, 73: 27−37 doi: 10.1016/j.automatica.2016.06.015

|

|

[15]

|

Ali A, Antonio G E. Power System State Estimation: Theory and Implementation. CRC Press, 2004.115−142

|

|

[16]

|

Yu Z H, Chin W L. Blind false data injection attack using PCA approximation method in smart grid. IEEE Transactions on Smart Grid 2015, 6(3): 1219−1226 doi: 10.1109/TSG.2014.2382714

|

|

[17]

|

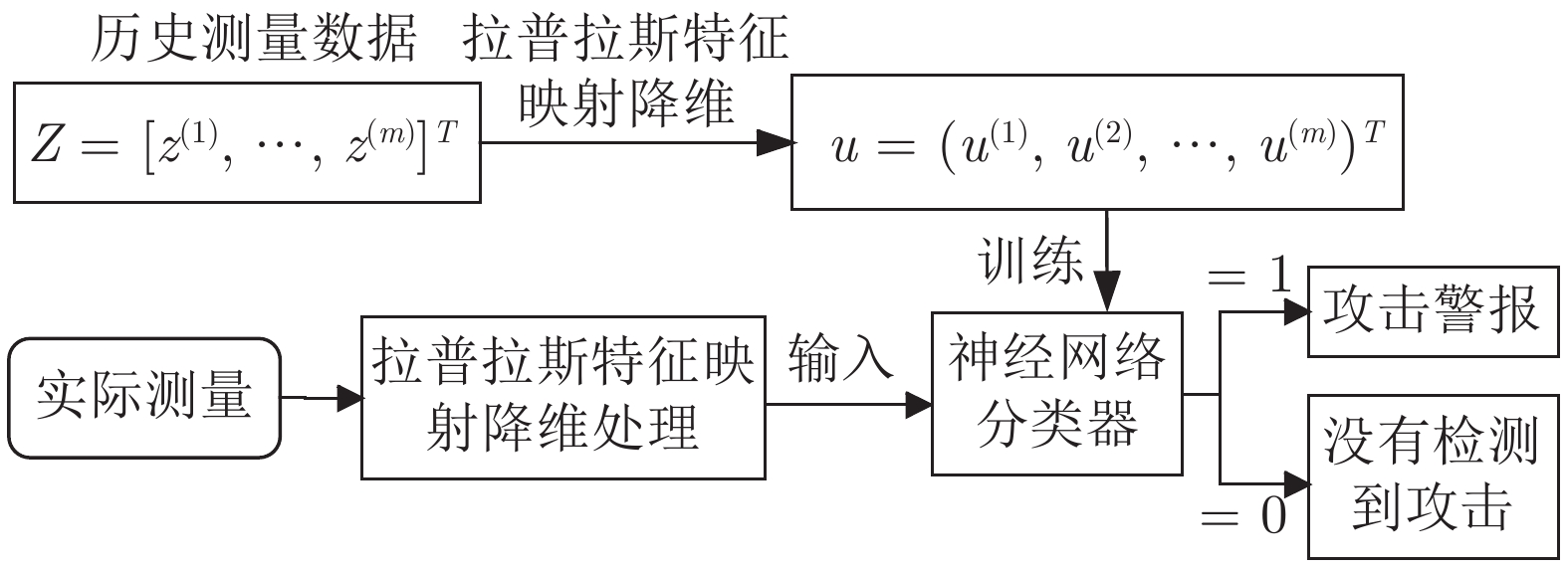

Belkin M, Niyogi P. Laplacian eigenmaps for dimensionality reduction and data representation. Neural Computation 2003, 15(6): 1373−1396 doi: 10.1162/089976603321780317

|

|

[18]

|

Rumelhart D E, Hinton G E, Williams R J. Learning representations by back-propagating errors. Nature 1986, 323(6088): 533−536 doi: 10.1038/323533a0

|

|

[19]

|

Ray D Z, Carlos E M S, Robert J T. MATPOWER: Steadystate operations, planning, and analysis tools for power systems research and education. IEEE Transactions on Power Systems 2011, 26(1): 12−19 doi: 10.1109/TPWRS.2010.2051168

|

|

[20]

|

Hochreiter S, Schmidhuber J. Long Short-term Memory. Neural Computation 1997, 9(8): 1735−1780 doi: 10.1162/neco.1997.9.8.1735

|

下载:

下载: