A Method for Quantifying Vulnerability of Industrial Control System Based on Attack Graph

-

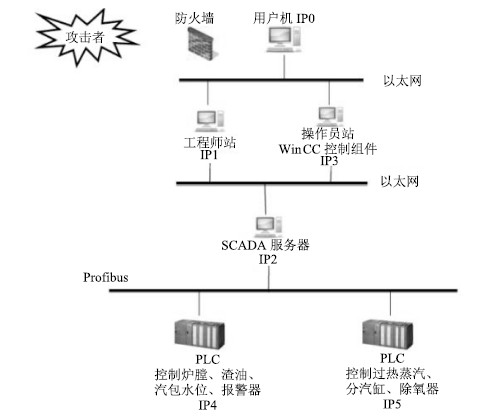

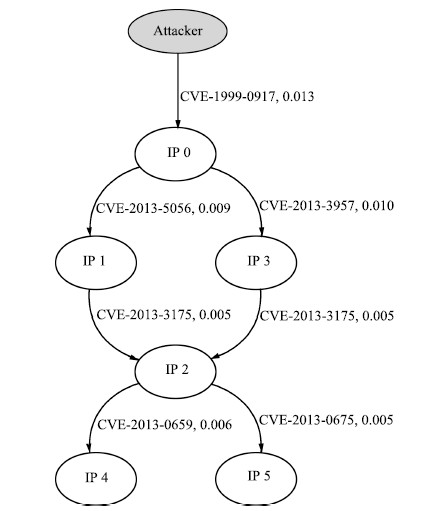

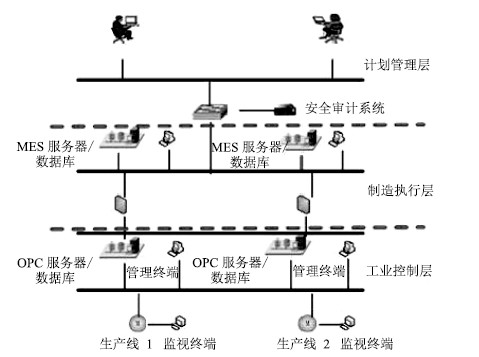

摘要: 提出了一种基于攻击图的工控系统脆弱性量化研究方法. 从工控系统中存在的漏洞利用难度和漏洞危害性两个维度出发, 同时结合具体的工业系统中有关防御强度、攻击强度、物理损失、信息损失等方面, 提出了一系列的脆弱性量化指标, 制定了比较全面的等级划分标准. 之后将量化指标与攻击图相结合, 利用攻击过程中每一步的原子攻击期望来对可能存在的所有攻击路径进行脆弱性分析. 最后以典型的锅炉控制系统作为实验背景进行了案例分析. 实验结果表明, 该方法能够较全面地分析工控系统中潜在的隐患威胁, 科学合理地评估各条攻击路径的脆弱性, 由此得到总攻击期望最大的攻击路径.Abstract: A method for quantifying the vulnerability of industrial control system based on attack graph is proposed. First, the two dimensions of vulnerability existing in industrial control systems are analyzed, which are exploitation difficulty of vulnerability and vulnerability hazard. Some quantitative indexes of vulnerability are proposed by combining these dimensions with some concrete industrial aspects, such as defense strength, attack strength, physical loss, and information loss. Then, a specific grade division standard is formulated. By means of attack graph, the vulnerability of each attack path in industrial control system can be obtained by calculating each atomic attack expectation. Finally, a case of boiler control system is analyzed and simulated to verify the rationality of this method. Experimental results show that this method can analyze the potential threats in industrial control systems more comprehensively and evaluate the vulnerability of each attack path more reasonably. The attack path that has the largest attack expectation can be obtained through simulation.

-

表 1 攻击者知识水平

Table 1 Knowledge of attackers

标识 定义 低 攻击者对工控系统的运行方式、安全策略和网络拓扑不太熟悉 中 攻击者对工控系统的运行方式、安全策略和网络拓扑比较熟悉 高 攻击者对工控系统的运行方式、安全策略和网络拓扑非常熟悉 表 2 威胁分级

Table 2 Classification of threats

标识 定义 低 威胁几乎不可能发生 中 出现的频率中等 (或${\geq}$ 1次/半年) 高 出现的频率较高 (或${\geq}$ 1次/月) 很高 出现的频率很高 (或${\geq}$ 1次/周) 表 3 组件价值量分级

Table 3 Classification of component value

标识 定义 小 如果被利用, 对工控系统产生较小影响 中 如果被利用, 对工控系统产生一般影响 大 如果被利用, 对工控系统产生严重影响 表 4 三种属性影响分级

Table 4 Classification of three properties

标识 定义 小 漏洞被利用后最多一种属性被破坏 中 漏洞被利用后两种属性被破坏 大 漏洞被利用全部属性都被破坏 表 5 漏洞利用难度打分

Table 5 Scoring of ${Vul_{\exp}}$

影响因素 等价细分 打分 说明 加密 无/DES/AES 1/2/3 AES密钥更长且破解更困难,因此安全性最高 认证 数字摘要/数字证书/数字签名/数字信封 1/2/3/4 数字签名采用双重加密技术,安全性最高; 数字摘要实现最简单, 安全性最低 防火墙 商业防火墙/工业防火墙 1/2 工业防火墙设置的过滤规则更多更复杂, 故安全性更高 入侵检测技术 模式匹配/神经网络/数据挖掘/数据融合 1/2/3/4 模式匹配只能检测已知攻击,而数据融合不仅可以检测已知攻击,还可以预估未知攻击 访问控制 DAC/MAC/RBAC 1/2/3 RBAC 在灵活性和控制细节上更有优势 对外接口数量 >5 个/< 5 个 1/2 接口数量越多, 为攻击者提供的攻击入口就越多 防静电、防火、防雷 最多采用一种/采用两种/采用三种 1/2/3 采用的物理防护措施越多, 攻击者越难进行攻击 攻击者数量 > 300=100»300= < 100 1/2/3 攻击者数量越多, 系统安全性越低 攻击者知识水平 高/中/低 1/2/3 见表 1 威胁频率 很高/高/中/低 1/2/3/4 见表 2 表 6 漏洞危害性打分

Table 6 Scoring of ${Vul_{\rm haz}}$

影响因素 等价细分 打分 说明 SCADA 服务器 大 3 使整个控制系统和管理者的台式机能随时使用来自SCADA 远程终端的重要信息 工程师站 中 2 既安装STEP 7 编程组态软件, 又安装WinCC 监控操作组态软件 操作员站 小 1 仅需安装WinCC 监控操作组态软件 用户机 小 1 存放传输给管理层的数据 WEB 服务站 小 1 提供WEB 服务的功能, 在某些工控系统中不是必需的 MES 服务器/数据库 大 3 存放制造执行层的重要数据 OPC 服务器/数据库 大 3 存放下位机采集的原始现场数据和上位机传来的指令 RTU 大 3 主要进行数据采集和本地控制, 与传输可靠性、主机负担等相关 PLC 大 3 主要进行过程控制、信息控制和远程控制, 是重要的下位机 PAC 小 1 作为开放型的自动化控制设备, 其应用在工控系统中并不常见 信息属性 小/中/大 1/2/3 见表 4 表 7 组件漏洞信息

Table 7 Information of component vulnerability

编号 组件 漏洞 IP0 用户机 CVE-1999-0917 IP1 工程师站 CVE-2013-5056 IP2 SCADA服务器 CVE-2013-3175 IP3 操作员站 CVE-2013-3957 IP4 某品牌PLC CVE-2013-0659 IP5 某品牌PLC CVE-2013-0675 表 8 漏洞利用难度量化值

Table 8 Values of ${Vul_{\exp}}$

编号 漏洞 加密 认证 防火墙 入侵检测 访问控制 接口数量 防静电、雷、火 攻击者数量 知识水平 威胁频率 1 CVE-1999-0917 1 2 1 1 2 2 1 1 1 1 2 CVE-2013-5056 1 3 2 3 2 1 2 1 1 1 3 CVE-2013-3175 3 4 2 4 3 1 3 2 2 2 4 CVE-2013-3957 1 3 2 4 3 2 2 1 2 1 5 CVE-2013-0659 2 2 2 3 3 1 2 2 3 3 6 CVE-2013-0675 2 3 2 2 2 2 3 2 3 4 表 9 各个漏洞的利用难度关联度

Table 9 Degree of ${Vul_{\exp}}$ for various vulnerabilities

编号 1 2 3 4 5 6 $\Upsilon $ 0.053 0.052 0.041 0.046 0.043 0.039 表 10 漏洞危害性量化值

Table 10 Values of ${Vul_{\rm haz}}$

漏洞 物理损失 信息损失 CVE-1999-0917 1 1 CVE-2013-5056 2 2 CVE-2013-3175 3 3 CVE-2013-3957 1 2 CVE-2013-0659 3 2 CVE-2013-0675 3 3 表 11 漏洞危害性关联度

Table 11 Degree of ${Vul_{\rm haz}}$ for various vulnerabilities

编号 1 2 3 4 5 6 $\Upsilon $ 0.25 0.165 0.125 0.225 0.137 0.125 表 12 漏洞攻击期望

Table 12 ${Att_{\exp}}$ for various vulnerabilities

编号 1 2 3 4 5 6 ${Att_{\exp}}$ 0.013 0.009 0.005 0.010 0.006 0.005 表 13 各条路径的总攻击期望

Table 13 ${Att_{\rm exp}}$ for various paths

序号 路径 总攻击期望 1 IP0 ${\rightarrow}$ IP1 ${\rightarrow}$ IP2 ${\rightarrow}$ IP4 0.033 2 IP0 ${\rightarrow}$ IP1 ${\rightarrow}$ IP2 ${\rightarrow}$ IP5 0.032 3 IP0 ${\rightarrow}$ IP3 ${\rightarrow}$ IP2 ${\rightarrow}$ IP4 0.034 4 IP0 ${\rightarrow}$ IP3 ${\rightarrow}$ IP2 ${\rightarrow}$ IP5 0.033 -

[1] Garcia J, Palomo F R, Luque A, Aracil C, Quero J M, Carrion D, Gamiz F, Revilla P, Perez-Tinao J, Moreno M, Robles P, Franquelo L G. Reconfigurable distributed network control system for industrial plant automation. IEEE Transactions on Industrial Electronics, 2004, 51(6): 1168-1180 [2] Munro K. Deconstructing flame: the limitations of traditional defences. Computer Fraud and Security, 2012, 2012(10): 8-11 [3] Langner R. Stuxnet: dissecting a cyberwarfare weapon. IEEE Security and Privacy, 2011, 9(3): 49-51 [4] 刘芳. 信息系统安全评估理论及其关键技术研究 [博士学位论文], 国防科技大学, 中国, 2005.Liu Fang. Research on the Theories and Key Technologies of Information System Security Evaluation [Ph.D. dissertation], National University of Defense Technology, China, 2005. [5] 周小锋, 陈秀真. 面向工业控制系统的灰色层次信息安全评估模型. 信息网络安全, 2014, (1): 15-20Zhou Xiao-Feng, Chen Xiu-Zhen. Gray analytical hierarchical assessment model for industry control system security. Netinfo Security, 2014, (1): 15-20 [6] Vintr Z, Valis D, Malach J. Attack tree-based evaluation of physical protection systems vulnerability. In: Proceedings of the 2012 IEEE International Carnahan Conference on IEEE Security Technology (ICCST). Boston, MA: IEEE, 2012. 59-65 [7] Jha S, Sheyner O, Wing J. Two formal analyses of attack graphs. In: Proceedings of the 15th IEEE Computer Security Foundations Workshop. Cape, Breton, NS, Canada: IEEE, 2002. 49-63 [8] Sener E, Davraz A. Assessment of groundwater vulnerability based on a modified DRASTIC model, GIS and an analytic hierarchy process (AHP) method: the case of Egirdir Lake basin (Isparta, Turkey). Hydrogeology Journal, 2013, 21(3): 701-714 [9] Stewart S, Ivy M A, Anslyn E V. The use of principal component analysis and discriminant analysis in differential sensing routines. Chemical Society Reviews, 2014, 43(1): 70-84 [10] Scace G E, Miller W W. Reducing the uncertainty of industrial trace humidity generators through NIST permeation-tube calibration. International Journal of Thermophysics, 2008, 29(29): 1544-1554 [11] Byres E, Eng P, Fellow I S A. Using ANSI/ISA-99 Standards to Improve Control System Security. White paper, Tofino Security, 2012. [12] Talha S K, Barry B I A. Evaluating the impact of AES encryption algorithm on voice over internet protocol (VoIP) systems. In: Proceedings of the 2013 International Conference on Computing, Electrical and Electronics Engineering (ICCEEE). Khartoum: IEEE, 2013. 686-691 [13] Shakshuki E M, Kang N, Sheltami T R. EAACK——a secure intrusion-detection system for MANETs. IEEE Transactions on Industrial Electronics, 2013, 60(3): 1089-1098 [14] Hur J, Noh D K. Attribute-based access control with efficient revocation in data outsourcing systems. IEEE Transactions on Parallel and Distributed Systems, 2011, 22(7): 1214- 1221 [15] Scarfone K, Mell P. An analysis of CVSS version 2 vulnerability scoring. In: Proceedings of the 3rd IEEE International Symposium on Empirical Software Engineering and Measurement. Lake Buena Vista, FL: IEEE, 2009. 516-525 [16] Opricovic S, Tzeng G H. Compromise solution by MCDM methods: a comparative analysis of VIKOR and TOPSIS. European Journal of Operational Research, 2004, 156(2): 445-455 [17] 周涛, 胡海宁, 周力行. 基于因子分析和灰色关联度分析法的变压器故障诊断. 电力科学与技术学报, 2013, 28(1): 86-91Zhou Tao, Hu Hai-Ning, Zhou Li-Xing. Transformer fault diagnosis method based on factor analysis and grey relation degree analysis. Journal of Electric Power Science and Technology, 2013, 28(1): 86-91 [18] Beamer S, Asanović K, Patterson D. Direction-optimizing breadth-first search. Scientific Programming, 2013, 21(3-4): 137-148 [19] Morilla F. Benchmark for PID control based on the boiler control problem. Advances in Pid Control, 2011, 2(1): 346- 351 -

下载:

下载: