Multiple Generalized Eigenvalue Decomposition Algorithm in Parallel Based on Weighted Matrix

-

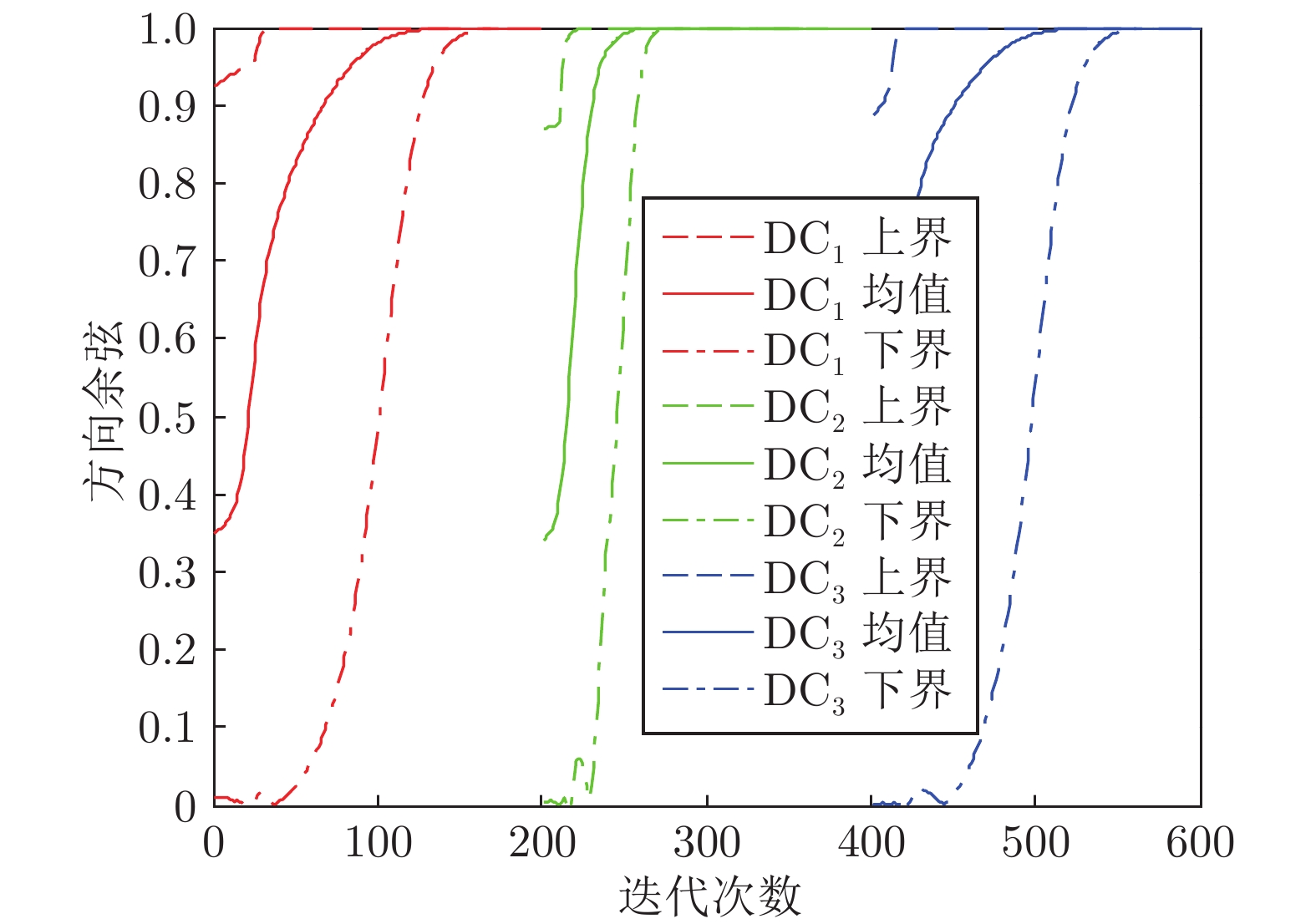

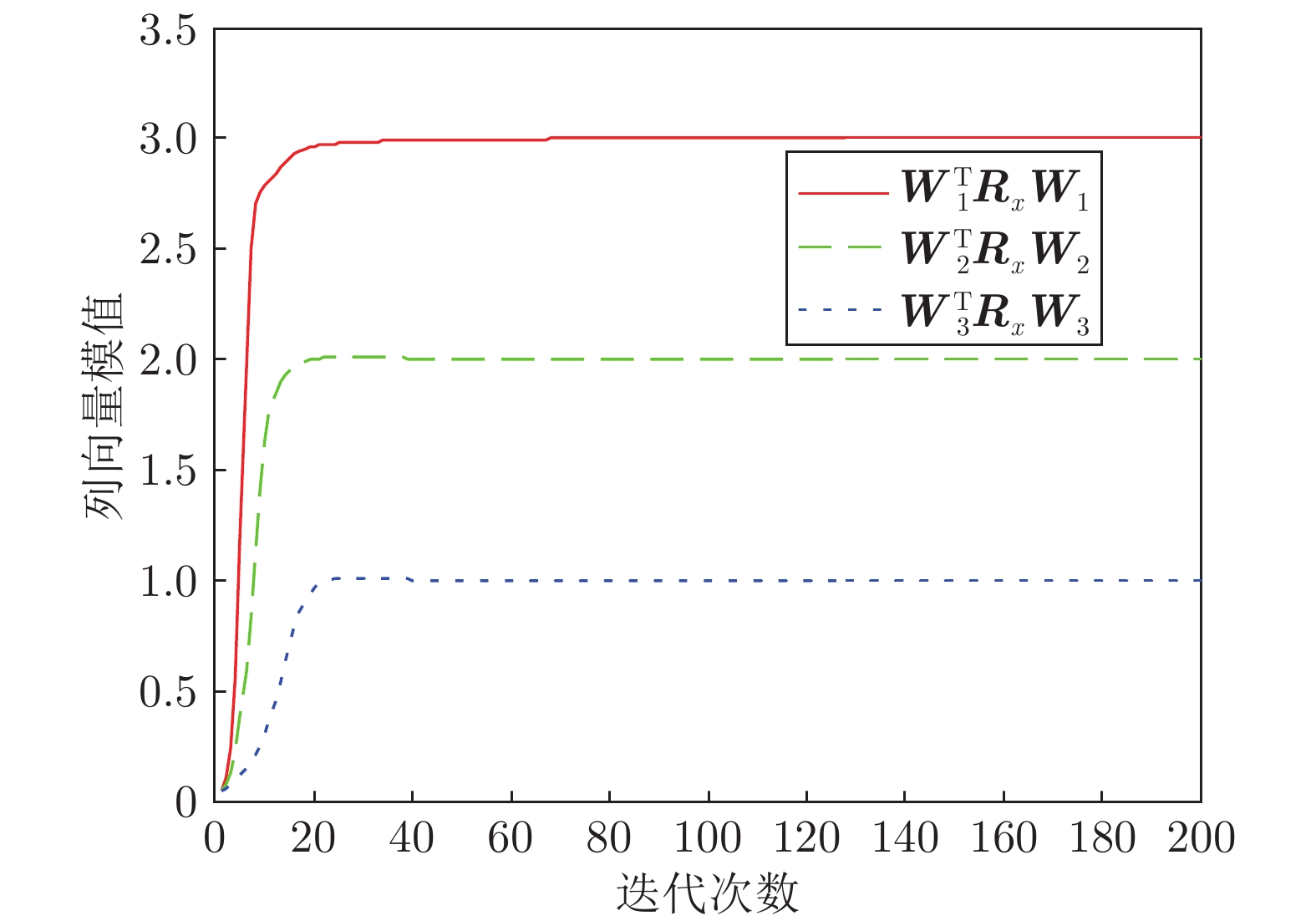

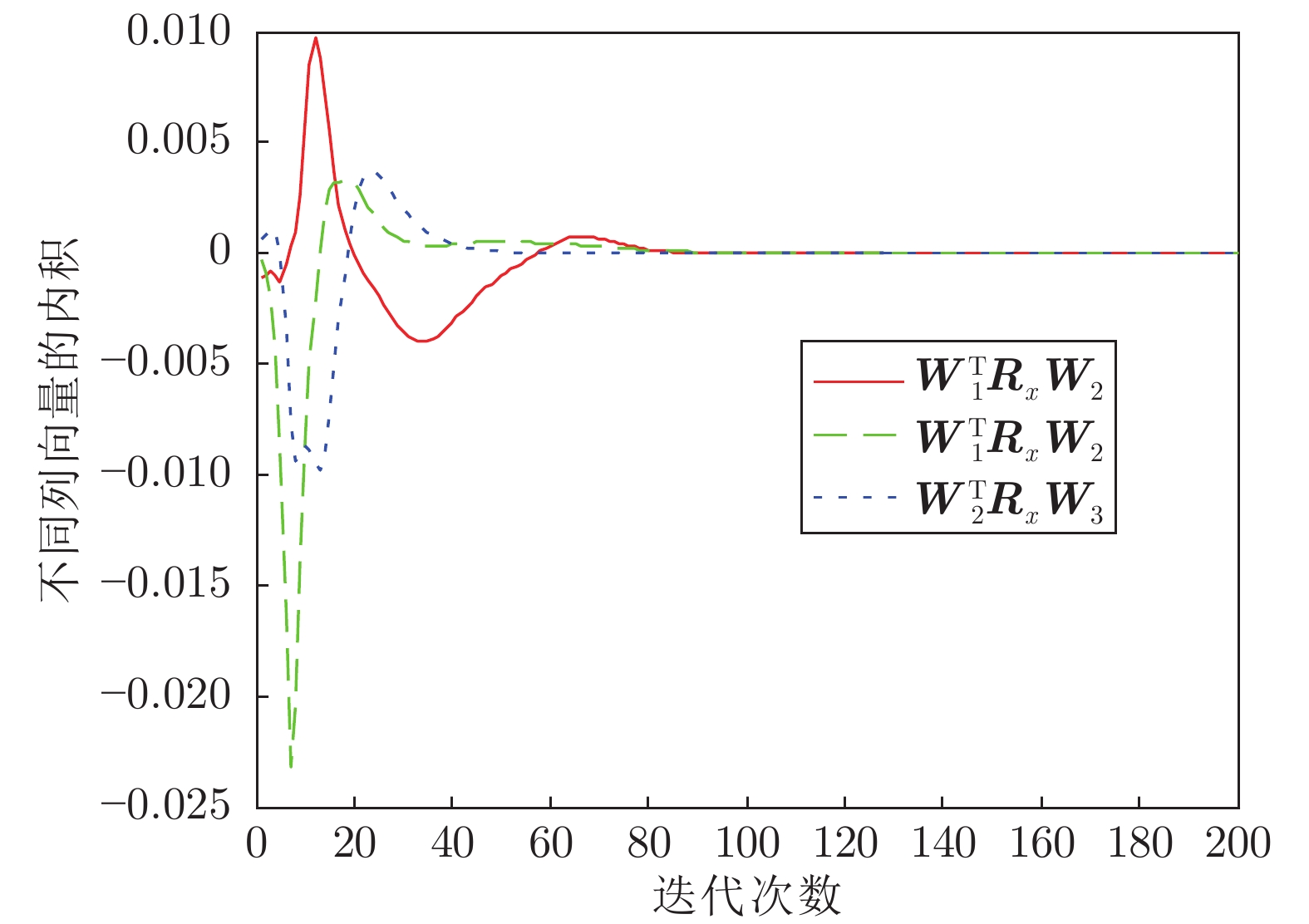

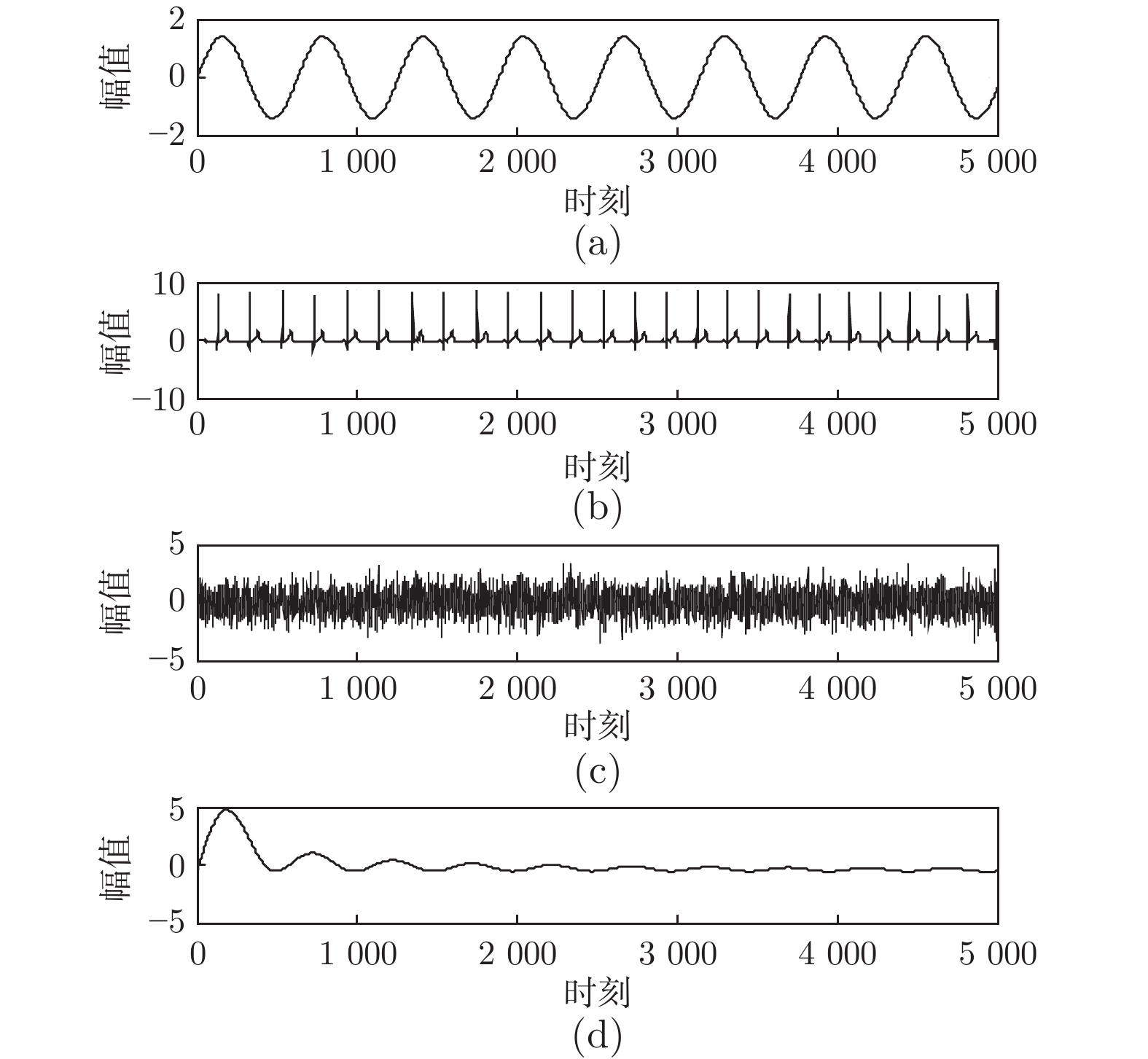

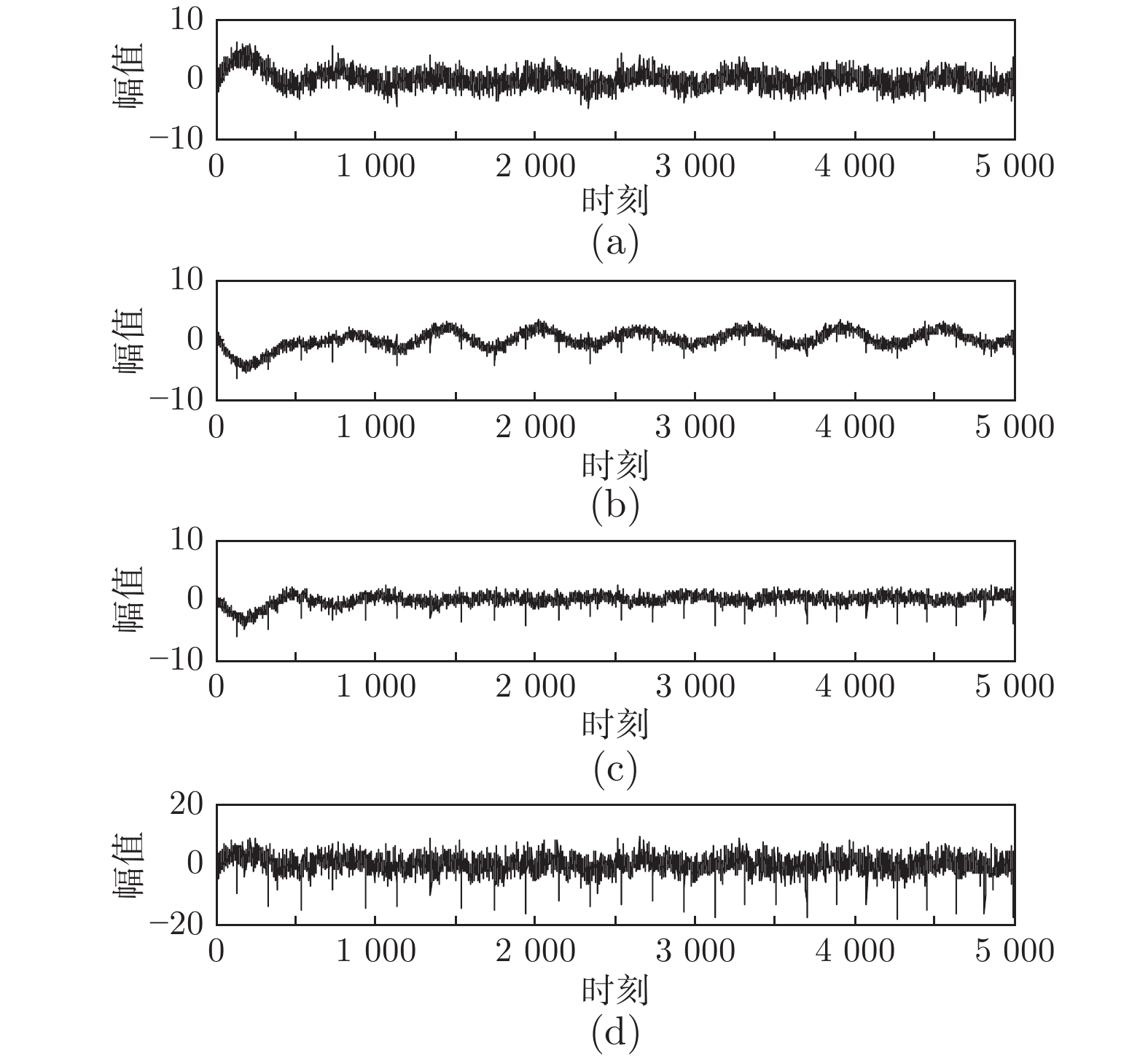

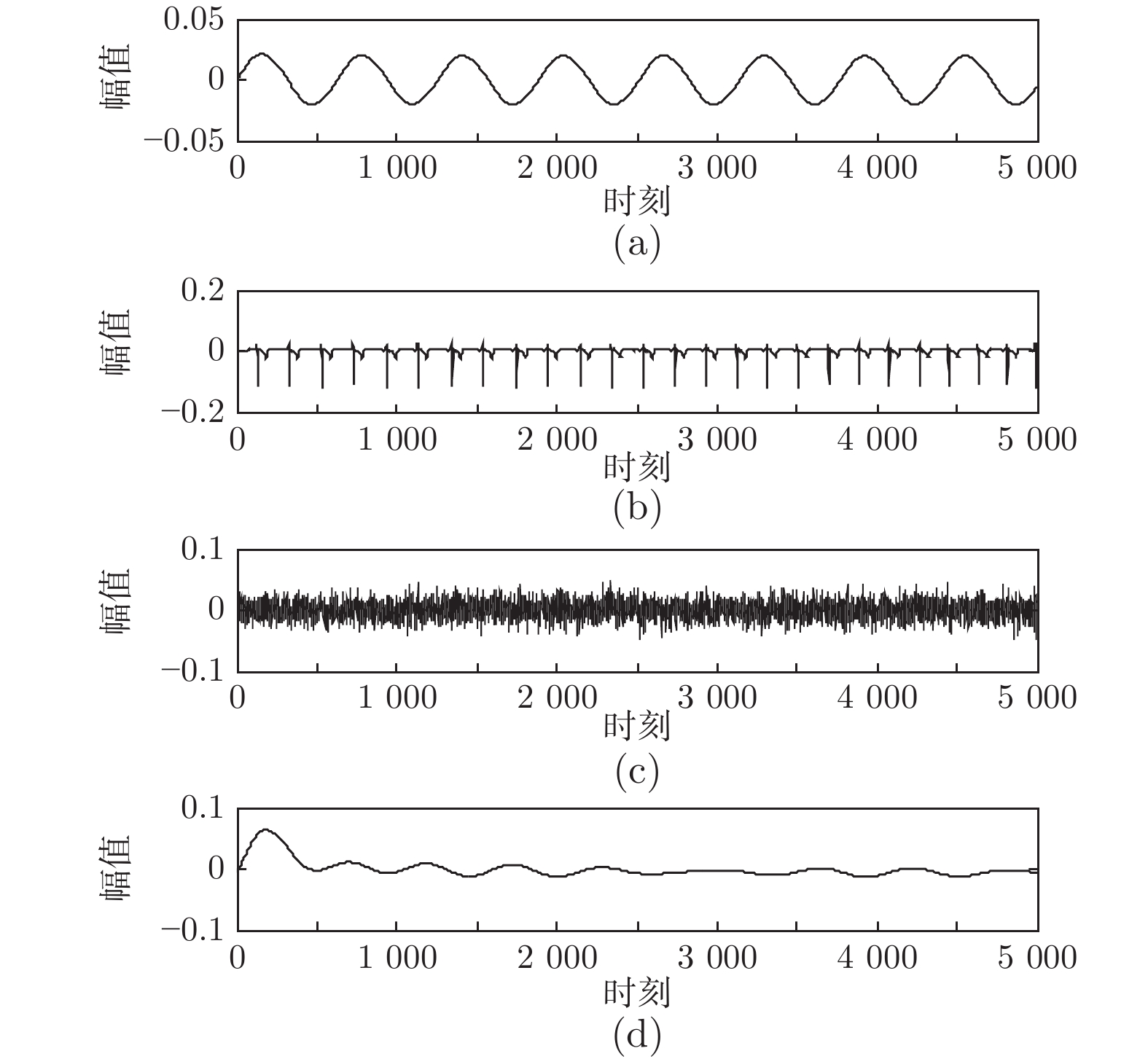

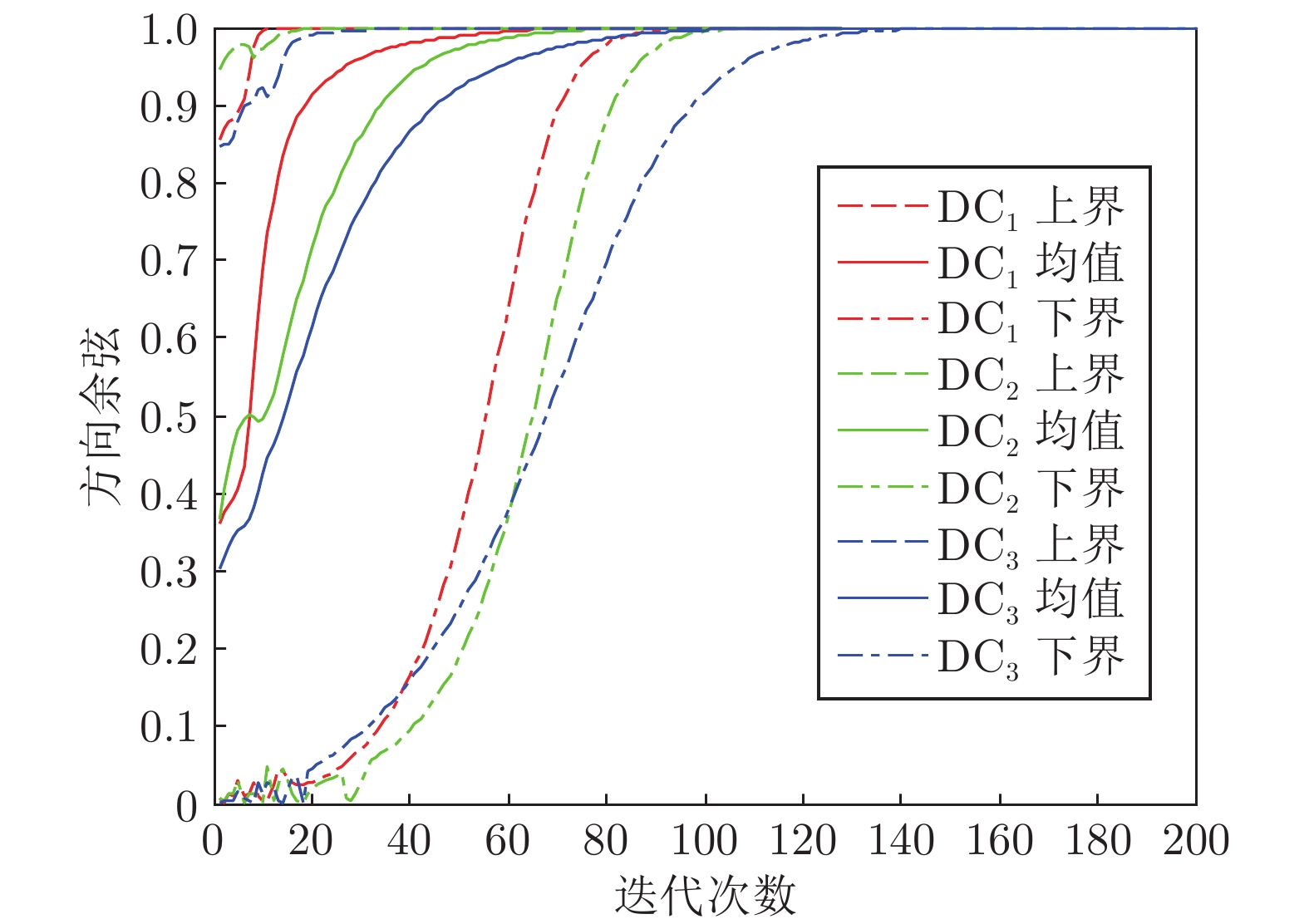

摘要: 针对串行广义特征值分解算法实时性差的缺点, 提出基于加权矩阵的多维广义特征值分解算法. 与串行算法不同, 所提算法能够在一次迭代过程中并行地估计出多维广义特征向量. 平稳点分析表明: 当且仅当算法中状态矩阵等于所需的广义特征向量时, 算法达到收敛状态. 通过对比相邻时刻的状态矩阵模值证明了所提算法的自稳定特性. 所提算法参数选取简单, 实际实施较为容易. 数值仿真和实例应用进一步验证了算法的并行性、自稳定性和实用性.Abstract: In order to overcome the disadvantages of sequential algorithms, such as poor real time, a multiple generalized eigenvalue decomposition algorithm is proposed based on weighted matrix method. Unlike sequential algorithms, the proposed algorithm is able to estimate multiple generalized eigenvectors in parallel only through one iteration procedure. The stationary point analysis shows that the algorithm reaches convergence state if and only if the state matrix is equal to the desired generalized eigenvectors. The self-stabilization characteristics of the proposed algorithm is proved by comparing the state matrix module values of adjacent moments. The proposed algorithm parameters are simple to select and easy to implement in practice. Numerical simulation and example application further verify the parallelism, self-stability and practicality of the algorithm.

-

表 1 两种算法的计算时间

Table 1 The time cost of the two algorithms

算法 时间 (ms) 所提算法 2.16 GDM算法 14.61 -

[1] Kong X Y, Du B Y, Feng X W, Luo J Y. Unified and self-stabilized parallel algorithm for multiple generalized eigenpairs extraction. IEEE Transactions on Signal Processing, 2020, 68: 3644-3659. doi: 10.1109/TSP.2020.2997803 [2] Rippl M, Lang B, Huckle T. Parallel eigenvalue computation for banded generalized eigenvalue problems. Parallel Computing, 2019, 88: 102542. doi: 10.1016/j.parco.2019.07.002 [3] Sun S L, Xie X J, Dong C. Multiview learning with generalized eigenvalue proximal support vector machines. IEEE Transactions on Cybernetics, 2019, 49(2): 688-697. doi: 10.1109/TCYB.2017.2786719 [4] Miyata T. A Riccati-type algorithm for solving generalized Hermitian eigenvalue problems. The Journal of Supercomputing, 2021, 77(2): 2091-2102. doi: 10.1007/s11227-020-03331-w [5] 郭亚宁, 林伟, 潘泉, 赵春晖, 胡劲文, 马娟娟. 基于推广流形学习的高分辨遥感影像目标分类. 自动化学报, 2019, 45(4): 720-729 doi: 10.16383/j.aas.2017.c170318Guo Ya-Ning, Lin Wei, Pan Quan, Zhao Chun-Hui, Hu Jin-Wen, Ma Juan-Juan. Generalized manifold learning for high resolution remote sensing image object classification. Acta Automatica Sinica, 2019, 45(4): 720-729 doi: 10.16383/j.aas.2017.c170318 [6] 陈晓云, 廖梦真. 基于稀疏和近邻保持的极限学习机降维. 自动化学报, 2019, 45(2): 325-333 doi: 10.16383/j.aas.2018.c170216Chen Xiao-Yun, Liao Meng-Zhen. Dimensionality reduction with extreme learning machine based on sparsity and neighborhood preserving. Acta Automatica Sinica, 2019, 45(2): 325-333 doi: 10.16383/j.aas.2018.c170216 [7] 孔祥玉, 冯晓伟, 胡昌华. 广义主成分分析算法及应用. 北京: 国防工业出版社, 2018.Kong Xiang-Yu, Feng Xiao-Wei, Hu Chang-Hua. General Principal Component Analysis and Application. Beijing: National Defense Industry Press, 2018. [8] Gao Y B, Kong X Y, Zhang Z X, Hou L A. An adaptive self-stabilizing algorithm for minor generalized eigenvector extraction and its convergence analysis. IEEE Transactions on Neural Networks and Learning Systems, 2018, 29(10): 4869-4881 doi: 10.1109/TNNLS.2017.2783360 [9] Nguyen T D, Takahashi N, Yamada I. An adaptive extraction of generalized eigensubspace by using exact nested orthogonal complement structure. Multidimensional Systems and Signal Processing, 2013, 24(3): 457-483 doi: 10.1007/s11045-012-0172-9 [10] Li H Z, Du B Y, Kong X Y, Gao Y B, Hu C H, Bian X H. A generalized minor component extraction algorithm and its analysis. IEEE Access, 2018, 6: 36771-36779 doi: 10.1109/ACCESS.2018.2852060 [11] Kong X Y, Hu C H, Duan Z S. Principal Component Analysis Networks and Algorithms. Singapore: Springer, 2017. [12] Liu L J, Shao H M, Nan D. Recurrent neural network model for computing largest and smallest generalized eigenvalue. Neurocomputing, 2008, 71(16-18): 3589-3594 doi: 10.1016/j.neucom.2008.05.005 [13] Attallah S, Abed-Meraim K. A fast adaptive algorithm for the generalized symmetric eigenvalue problem. IEEE Signal Processing Letters, 2008, 15: 797-800 doi: 10.1109/LSP.2008.2006346 [14] Nguyen T D, Yamada I. Adaptive normalized quasi-newton algorithms for extraction of generalized Eigen-pairs and their convergence analysis. IEEE Transactions on Signal Processing, 2013, 61(6): 1404-1418 doi: 10.1109/TSP.2012.2234744 [15] Qiu J L, Wang H, Lu J B, Zhang B B, Du K L. Neural network implementations for PCA and its extensions. International Scholarly Research Notices, 2012, 2012: 847305. [16] Lewis D W. Matrix Theory. Singapore: World Scientific, 1991. [17] 杜柏阳, 孔祥玉, 冯晓伟. 次成分提取信息准则的加权规则方向收敛分析. 通信学报, 2020, 41(3): 25-32 doi: 10.11959/j.issn.1000-436x.2020014Du Bo-Yang, Kong Xiang-Yu, Feng Xiao-Wei. Direction convergence analysis of weighted rule for minor component extraction information criteria. Journal on Communications, 2020, 41(3): 25-32 doi: 10.11959/j.issn.1000-436x.2020014 [18] Möller R. Derivation of Coupled PCA and SVD Learning Rules From a Newton Zero-finding Framework, Computer Engineering, Faculty of Technology, Bielefeld University, Berlin, 2017. [19] Gao Y B, Kong X Y, Hu C H, Li H Z, Hou L A. A generalized information criterion for generalized minor component extraction. IEEE Transactions on Signal Processing, 2017, 65(4): 947-959 doi: 10.1109/TSP.2016.2631444 [20] Zhang W T, Lou S T, Feng D Z. Adaptive quasi-newton algorithm for source extraction via CCA approach. IEEE Transactions on Neural Networks and Learning Systems, 2014, 25(4): 677-689 doi: 10.1109/TNNLS.2013.2280285 -

下载:

下载: