-

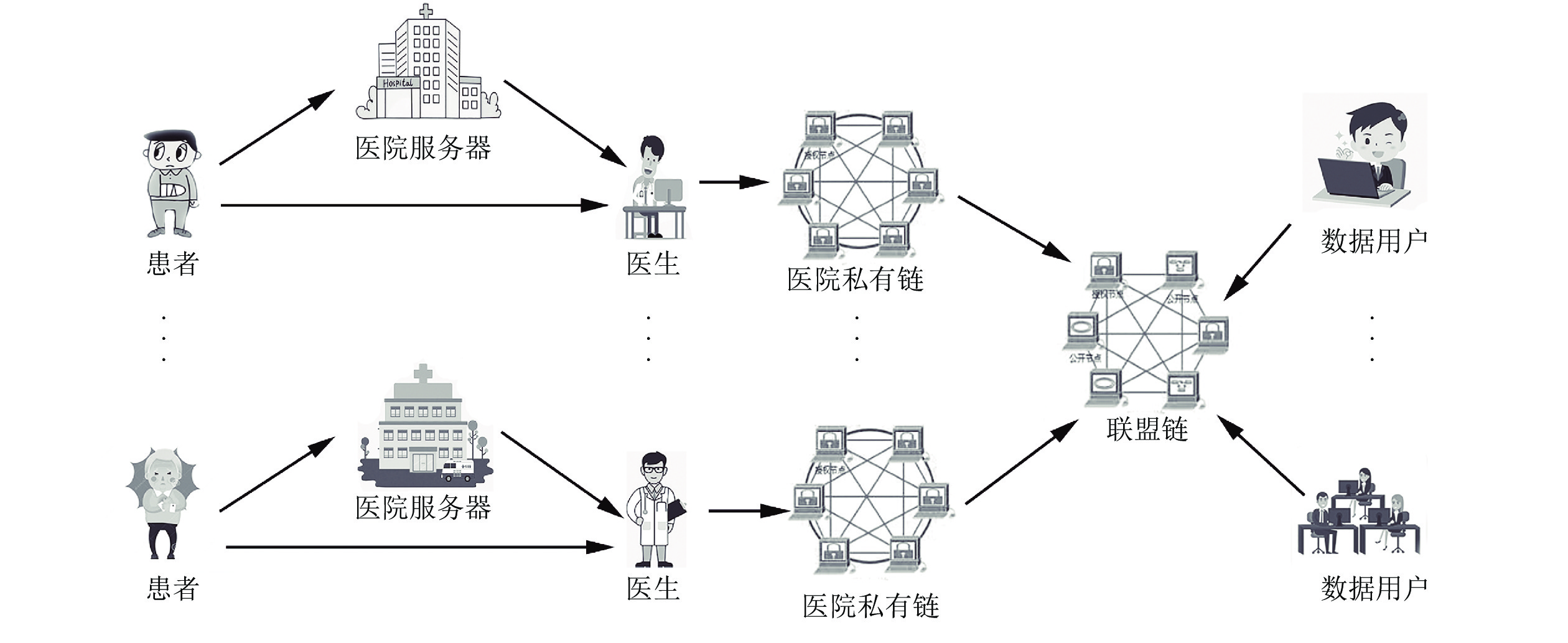

摘要: 以区块链为数据存储平台的电子病历系统是当下研究的热点. 存储在区块链上的数据是不可变的, 这加强了数据的安全性. 提出了一个基于区块链的电子病历数据共享方案, 实现了患者和第三方数据用户在不侵犯患者隐私的前提下共享患者电子病历. 使用私有链与联盟链构造方案的系统模型, 医院服务器上存储患者的电子病历密文, 私有链上存储患者病历密文的哈希值和关键字索引, 联盟链上存储由关键字索引构成的安全索引. 同时利用可搜索加密技术实现了联盟链上对关键字的安全搜索, 运用代理重加密算法实现了第三方数据用户对患者电子病历的共享. 通过数值实验对方案进行了性能评估.Abstract: The electronic medical record system with blockchain as the data storage platform is a key research topic. The data stored in the blockchain is immutable and strengthens the security of data. This paper proposes an electronic medical record data sharing scheme based on blockchain. The scheme enables patients and third-party data users to share the patient's electronic medical records without infringing the patient's privacy. This paper construct system model by the private blockchain and consortium blockchain, and stores the patient's electronic medical record ciphertext on the hospital server. The hash of the patient's medical record ciphertext and the keyword index are stored in the private blockchain, and the security index consisting of the keyword index is stored in the consortium blockchain. At the same time, the searchable encryption technology is used to implement secure search of keywords in the consortium blockchain, the proxy re-encryption algorithm realizes the sharing of electronic medical records of patients by third-party data users. The performance evaluation of the scheme is carried out by numerical simulation.

-

Key words:

- Electronic medical record /

- blockchain /

- proxy re-encryption /

- searchable encryption /

- data sharing

-

表 1 私有链的数据结构

Table 1 Private chain data structure

时间戳 块头 交易 块标识 块大小 前块哈希 块产生者身份 患者伪身份 关键字索引 密文哈希 块产生者签名 t ${ID_b}$ size hash 医生${ID}$ ${ID_a}$ ${(C_{a_1},C_{a_2})}$ hash${(C_{a_0})}$ 医生签名 表 2 联盟链的数据结构

Table 2 Consortium chain data structure

时间戳 块头 交易 块标识 块大小 前块哈希 块产生者身份 安全索引 块产生者签名 t 联盟链块${ID}$ size hash 医院服务器${ID}$ ${T_{Xa}=(ID_b,ID_a,(C_{a_1},C_{a_{2}}))}$ 服务器签名 表 3 功能特性比较

Table 3 Comparisons of functional properties

功能特性 文献[5] 文献[12] 文献[25] 文献[26] 文献[27] 文献[28] 本文方案 区块链 $\times$ $\checkmark$ $\checkmark$ $\times$ $\times$ $\times$ $\checkmark$ 访问控制 $\checkmark$ $\checkmark$ $\checkmark$ $\checkmark$ $\checkmark$ $\checkmark$ $\checkmark$ 隐私保护 $\checkmark$ $\checkmark$ $\checkmark$ $\checkmark$ $\checkmark$ $\checkmark$ $\checkmark$ 安全搜索 $\checkmark$ $\checkmark$ $\times$ $\times$ $\checkmark$ $\checkmark$ $\checkmark$ 第三方数据共享 $\times$ $\times$ $\times$ $\times$ $\checkmark$ $\checkmark$ $\checkmark$ 表 4 常用密码算法的计算成本 (ms)

Table 4 The computational cost of common cryptographic algorithms (ms)

操作 $T_{p}$ $T_{e}$ $T_m$ $T_h$ 时间 4.064 1.655 0.013 0.006 表 5 方案的计算代价

Table 5 Computational overhead of the proposed scheme

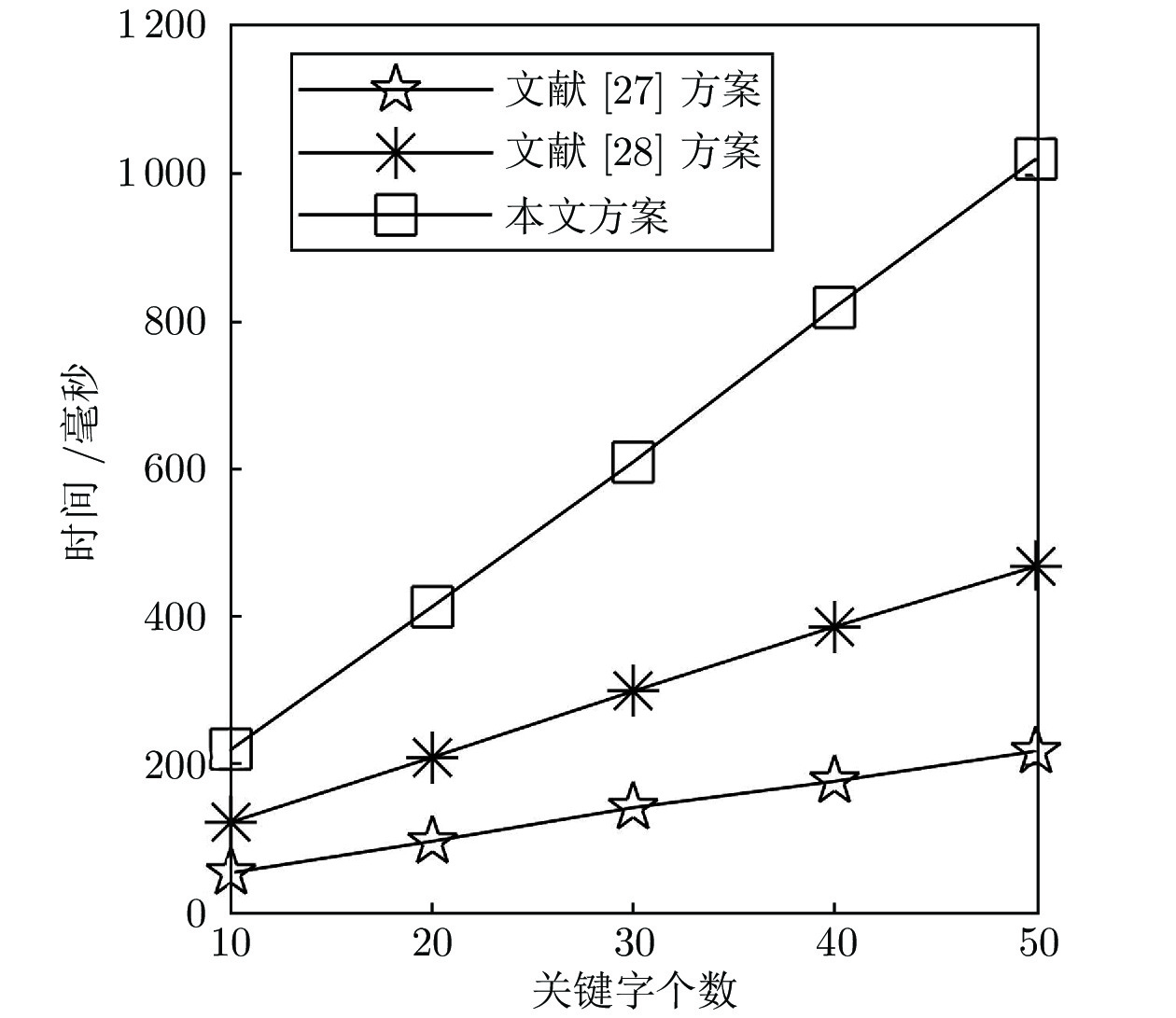

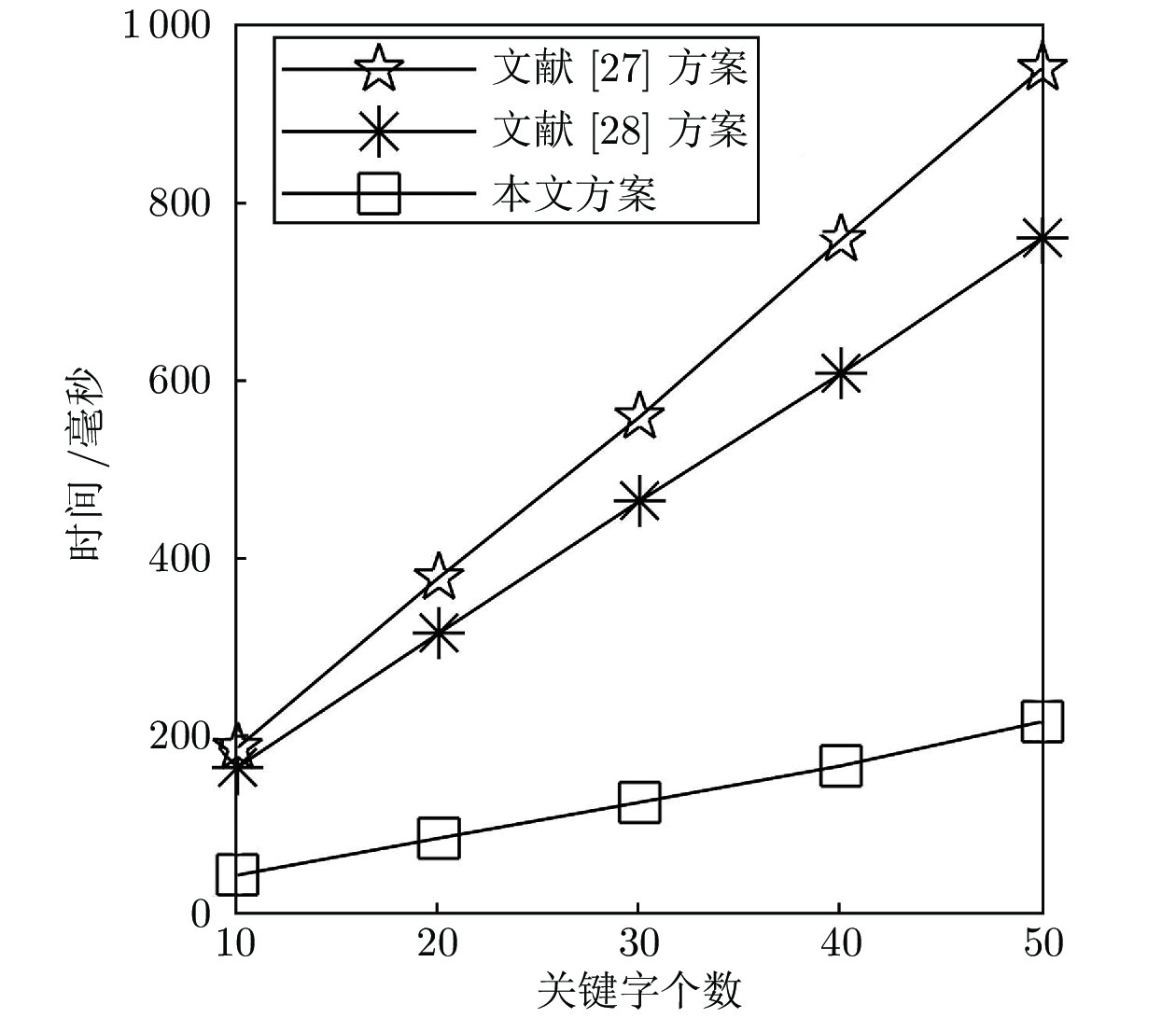

表 6 本方案算法各个阶段的时间成本 (毫秒)

Table 6 Time cost of each phase in the scheme (ms)

算法 系统建立 数据加密 私有链验证 联盟链验证 陷门生成 测试 解密 1 解密 2 $n$= 10 20 218 4 73 36 42 7 10 $n$= 20 21 412 3 142 72 83 8 11 $n$= 30 20 614 5 213 105 125 7 11 $n$= 40 20 825 4 285 145 167 7 11 $n$= 50 21 1021 4 365 172 212 7 11 -

[1] Shahnaz A, Usman Q, Ayesha K. Using blockchain for electronic health records. IEEE Access, 2019, 7: 147782−147795 doi: 10.1109/ACCESS.2019.2946373 [2] Chen L, Lee W, Chang C, Choo K, Zhang N. Blockchain based searchable encryption for electronic health record sharing. Future Generation Computer Systems, 2019, 95: 420−429 doi: 10.1016/j.future.2019.01.018 [3] Hao W, Song Y. Secure cloud-based EHR system using attribute-based cryptosystem and blockchain. Journal Of Medical Systems, 2018, 18(2): 152−161 [4] Wang Y, Zhang A, Zhang P, Wang H. Cloud-Assisted EHR sharing with security and privacy preservation via consortium blockchain. IEEE Access, 2019, 7: 136704−136719 doi: 10.1109/ACCESS.2019.2943153 [5] 袁勇, 倪晓春, 曾帅, 王飞跃. 区块链共识算法的发展现状与展望. 自动化学报. 自动化学报, 2018, 44(11): 2011−2022Yuan Yong, Ni Xiao-Chun, Zeng Shuai, WANG Fei-Yue. Blockchain consensus algorithms: the state of the art and future trends. Acta Automatica Sinica, 2018, 44(11): 2011−2022 [6] 韩璇, 袁勇, 王飞跃. 区块链安全问题: 研究现状与展望. 自动化学报, 2019, 45(1): 206−225Han Xuan, Yuan Yong, Wang Fei-Yue. Security problems on blockchain: the state of the art and future trends. Acta Automatica Sinica, 2019, 45(1): 206−225 [7] 曾帅, 袁勇, 倪晓春, 王飞跃. 面向比特币的区块链扩容: 关键技术, 制约因素与衍生问题. 自动化学报, 2019, 45(6): 1015−1030Zeng Shuai, Yuan Yong, Ni Xiao-Chun, Wang Fei-Yue. Scaling blockchain towards bitcoin: key technologies, constraints and related issues. Acta Automatica Sinica, 2019, 45(6): 1015−1030 [8] Yue X, Wang H, Jin D, Li M, Jiang W. Healthcare data gateways: found healthcare intelligence on blockchain with novel privacy risk control. Journal Of Medical Systems, 2016, 40(10): 218−226 doi: 10.1007/s10916-016-0574-6 [9] Xia Q, Sifah E B, Smahi A, Amofa S, Zhang X. BBDS: Blockchain-Based data sharing for electronic medical records in cloud environments. Information, 2017, 8(2): 44−60 doi: 10.3390/info8020044 [10] 张超, 李强, 陈子豪, 黎祖睿, 张震. Medical Chain: 联盟式医疗区块链系统. 自动化学报, 2019, 45(8): 1495−1510Zhang Chao, Li Qiang, Chen Zi-Hao, Li Zu-Rui, Zhang Zhen. Medical chain: alliance medical blockchain system. Acta Automatica Sinica, 2019, 45(8): 1495−1510 [11] Chen Y, Ding S, Xu Z, Zheng H, Yang SS. Blockchain-Based medical records secure storage and medical service framework. Journal Of Medical Systems, 2019, 43(1): 5−14 doi: 10.1007/s10916-018-1121-4 [12] Zhang A, Lin Xiao-Dong. Towards secure and privacy-preserving data sharing in e-health systems via consortium blockchain. Journal Of Medical Systems, 2018, 42(8): 140−158 doi: 10.1007/s10916-018-0995-5 [13] Boneh D, Di Crescenzo G, Ostrovsky R, Persiano G. Public key encryption with keyword search. In: Proceedings of the International Conference on the Theory and Applications of Cryptographic Techniques. Berlin, Germany: Heidelberg Springer, 2004. 506−522 [14] Baek J, Safavi-Naini R, Susilo W. Public key encryption with keyword search revisited. In: Proceedings of the International conference on Computational Science and Its Applications. Berlin, Germany: Heidelberg Springer, 2008. 1249−1259 [15] Hu C, Liu P. An enhanced searchable public key encryption scheme with a designated tester and its extensions. Journal Of Computer, 2012, 7(3): 716−723 [16] Shao J, Cao Z, Liang X, Lin H. Proxy re-encryption with keyword search Information Science, 2010, 180(13): 2576−2587 doi: 10.1016/j.ins.2010.03.026 [17] Ryu E K, Takagi T. Efficient coSnjunctive keyword-searchable encryption. In: Proceedings of the 21st International Conference on Advanced Information Networking and Applications Workshops. Niagara Falls, Canada: 2007, 1: 409−414 [18] Boneh D, Waters B. Conjunctive, subset, and range queries on encrypted data. In: Proceedings of the Theory of Cryptography Conference. Berlin, Germany: Heidelberg Springer, 2007. 535−554 [19] Blaze M, Bleumer G, Strauss M. Divertible protocols and atomic proxy cryptography. In: Proceedings of the International Conference on the Theory and Applications of Cryptographic Techniques. Berlin, Germany: Heidelberg Springer, 1998. 127−144 [20] Fang L, Susilo W, Ge C, Wang J. Chosen-ciphertext secure anonymous conditional proxy re-encryption with keyword search. Theoretical Computer Science, 2012, 462: 39−58 doi: 10.1016/j.tcs.2012.08.017 [21] Shao J, Cao Z. Multi-use unidirectional identity-based proxy re-encryption from hierarchical identity-based encryption. Information Sciences, 2012, 206: 83−95 doi: 10.1016/j.ins.2012.04.013 [22] Tang F, Li H, Chang J. Multi-hop unidirectional proxy re-encryption from multilinear maps. IEICE Transactions On Fundamentals Of Electronics, Communications And Computer Sciences, 2015, 98(2): 762−766 [23] 刘振华, 周佩琳, 段淑红. 支持关键词搜索的属性代理重加密方案. 电子与信息学报,2018, 40(3): 683−689 doi: 10.11999/JEIT170448Liu Zhen-Hua, Zhou Pei-Lin, Duan Shu-Hong. Attribute-based proxy re-encryption scheme with keyword search. Journal Of Electronics And Information Technology, 2018, 40(3): 683−689 doi: 10.11999/JEIT170448 [24] 欧阳丽炜, 王帅, 袁勇, 倪晓春, 王飞跃. 智能合约:架构及进展. 自动化学报, 2019, 45(3): 445−457OuYang Li-Wei, Wang Shuai, Yuan Yong, Ni Xiao-Chun, Wang Fei-Yue. Smart contracts: architecture and research progresses. Acta Automatica Sinica, 2019, 45(3): 445−457 [25] Peterson K, Deeduvanu R, Kanjamala P, Boles K. A blockchain-based approach to health information exchange networks. In: Proceedings of the NIST Workshop Blockchain Healthcare. Berlin, Germany: Heidelberg Springer, 2016, 1: 1−10 [26] Zhang J, Xue N, Huang X. A secure system for pervasive social network-based healthcare. IEEE Access, 2016, 4: 9239−9250 doi: 10.1109/ACCESS.2016.2645904 [27] 韩笑, 曾琦, 曹永明. 一种有效的带关键字搜索的代理重加密方案. 计算机与现代化, 2019, 283(03): 121−125Han Xiao, Zeng Qi, Cao Yong-Ming. An efficient proxy re-encryption scheme with keyword search Computer And Modernization, 2019, 283(03): 121−125 [28] 郭丽峰, 李婷. 改进的带关键字搜索的代理重加密方案S. 山西大学学报(自然科学版),2016, 39(3): 434−441Guo Li-Feng, Li Ting. Improved proxy re-encryption with keyword search scheme Journal Of Shanxi University (Natural Science Edition), 2016, 39(3): 434−441 -

下载:

下载: