-

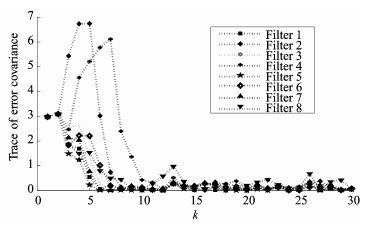

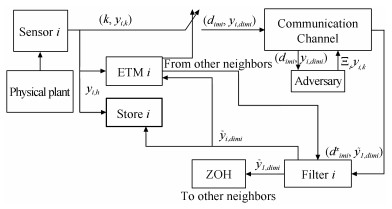

摘要: 设计了一种分布式扩展卡尔曼滤波器(Extended Kalman filter, EKF), 对非线性目标状态进行估计.在设计过程中, 对滤波误差上界进行优化, 获得了最优滤波增益.此外, 在通信过程中, 考虑恶意攻击信号的同时引入了分布式事件触发机制, 使得系统在保持一定的估计精度的情况下节省通信资源.最后, 以室内的机器人定位问题为例, 验证了提出的滤波器的有效性.Abstract: A distributed extended Kalman filter (EKF) is designed to estimate the nonlinear target state. In the design process, the optimal filtering gain is obtained by optimizing the upper bound of error covariance. In the process of communication, the distributed event-trigger mechanism is introduced meanwhile the malicious attack signal is considered, so that the system can save the communication resources in the case of maintaining certain estimation accuracy. Finally, an indoor robot localization problem is used to verify the effectiveness of the proposed method.

-

Key words:

- Distributed event-trigger /

- extended Kalman filtering (EKF) /

- state estimation /

- malicious attacks

1) 本文责任编委 张军平 -

表 1 不同$\bar{\pmb{\vartheta}}_{i, k}$对应的RMSE

Table 1 RMSE corresponding to different $\bar{\pmb{\vartheta}}_{i, k}$

$\bar{\pmb{\vartheta}}_{i, k}$ 5 7 9 11 13 15 RMSE 0.2 0.25 1.38 8.75 15.59 — -

[1] Wu L G, Shi P, Gao H J. State estimation and sliding-mode control of Markovian jump singular systems. IEEE Transactions on Automatic Control, 2010, 55(5): 1213-1219 doi: 10.1109/TAC.2010.2042234 [2] 王长城, 戚国庆, 李银伢, 盛安东.传感器网络一致性分布式滤波算法.控制理论与应用, 2012, 29(12): 1645-1650 http://d.old.wanfangdata.com.cn/Periodical/kzllyyy201212019Wang Chang-Cheng, Qi Guo-Qing, Li Yin-Ya, Sheng An-Dong. Consensus-based distributed filtering algorithm in sensor networks. Control Theory & Applications, 2012, 29(12): 1645-1650 http://d.old.wanfangdata.com.cn/Periodical/kzllyyy201212019 [3] 牛建军, 邓志东.基于马尔可夫链的无线传感器网络分布式调度方法.自动化学报, 2010, 36(5): 685-695 doi: 10.3724/SP.J.1004.2010.00685Niu Jian-Jun, Deng Zhi-Dong. Markov chain-based distributed scheduling approach for wireless sensor network. Acta Automatica Sinica, 2010, 36(5): 685-695 doi: 10.3724/SP.J.1004.2010.00685 [4] Yu Y H. Consensus-based distributed mixture Kalman filter for maneuvering target tracking in wireless sensor networks. IEEE Transactions on Vehicular Technology, 2016, 65(10): 8669-8681 doi: 10.1109/TVT.2015.2508456 [5] Dong H L, Wang Z D, Lam J, Gao H J. Distributed filtering in sensor networks with randomly occurring saturations and successive packet dropouts. International Journal of Robust and Nonlinear Control, 2014, 24(12): 1743-1759 doi: 10.1002/rnc.2960 [6] 吴苗苗, 张皓, 严怀成, 陈世明.异步切换多智能体系统的协同输出调节.自动化学报, 2017, 43(5): 735-742 doi: 10.16383/j.aas.2017.c160527Wu Miao-Miao, Zhang Hao, Yan Huai-Cheng, Chen Shi-Ming. Cooperative output regulation for asynchronously switched multi-agent systems. Acta Automatica Sinica, 2017, 43(5): 735-742 doi: 10.16383/j.aas.2017.c160527 [7] 杨若涵, 张皓, 严怀成.基于事件触发的拓扑切换异构多智能体协同输出调节.自动化学报, 2017, 43(3): 472-477 doi: 10.16383/j.aas.2017.c160304Yang Ruo-Han, Zhang Hao, Yan Huai-Cheng. Event-triggered cooperative output regulation of heterogeneous multi-agent systems with switching topology. Acta Automatica Sinica, 2017, 43(3): 472-477 doi: 10.16383/j.aas.2017.c160304 [8] Liu Q Y, Wang Z D, He X, Zhou D H. Consensus-based recursive distributed filtering with stochastic nonlinearities over sensor networks. In: Proceedings of the 33rd Chinese Control Conference. Nanjing, China: IEEE, 2014. 310-315 [9] Foroush H S, Martínez S. On event-triggered control of linear systems under periodic Denial-of-Service jamming attacks. In: Proceedings of the 2012 IEEE 51st IEEE Conference on Decision and Control. Maui, HI, USA: IEEE, 2012. 2551-2256 [10] Pang Z H, Liu G P. Design and implementation of secure networked predictive control systems under deception attacks. IEEE Transactions on Control Systems Technology, 2012, 20(5): 1334-1342 doi: 10.1109/TCST.2011.2160543 [11] Mo Y L, Sinopoli B. Secure control against replay attacks. In: Proceedings of the 47th Annual Allerton Conference on Communication, Control, and Computing. Monticello, IL, USA: IEEE, 2009. 911-918 [12] Zhang H, Cheng P, Shi L, Chen J M. Optimal DoS attack scheduling in wireless networked control system. IEEE Transactions on Control Systems Technology, 2016, 24(3): 843-852 doi: 10.1109/TCST.2015.2462741 [13] Ding D R, Wang Z D, Wei G L, Alsaadi F E. Event-based security control for discrete-time stochastic systems. IET Control Theory & Applications, 2016, 10(15): 1808-1815 http://www.wanfangdata.com.cn/details/detail.do?_type=perio&id=abd8424e47b036f3c9d26a9b9a85202e [14] Wang J B, Luo X L. Research on airborne passive location based on extend Kalman filter with control inputs. In: Proceedings of the 3rd International Conference on Information Science and Control Engineering. Beijing, China: IEEE, 2016. 1389-1392 [15] 佘致廷, 邹薇, 董旺华, 秦亚胜.扩展卡尔曼滤波结合前馈补偿永磁同步电机位置估计.控制理论与应用, 2016, 33(10): 1312-1318 doi: 10.7641/CTA.2016.50747She Zhi-Ting, Zou Wei, Dong Wang-Hua, Qin Ya-Sheng. Extended Kalman filters combined with feed-forward compensation for permanent magnet synchronous moter position estimation. Control Theory & Applications, 2016, 33(10): 1312-1318 doi: 10.7641/CTA.2016.50747 [16] Wu J F, Jia Q S, Johansson K H, Shi L. Event-based sensor data scheduling: trade-off between communication rate and estimation quality. IEEE Transactions on Automatic Control, 2013, 58(4): 1041-1046 doi: 10.1109/TAC.2012.2215253 [17] Yu H, Hao F. Periodic event-triggered state-feedback control for discrete-time linear systems. Journal of the Franklin Institute, 2016, 353(8): 1809-1828 doi: 10.1016/j.jfranklin.2016.03.002 [18] Liu S L, Quevedo D E, Xie L H. Event-triggered distributed constrained consensus. International Journal of Robust and Nonlinear Control, 2017, 27(16): 3043-3060 doi: 10.1002/rnc.3724 [19] Cong Y R, Zhou X Y. Event-trigger based robust-optimal control for energy harvesting transmitter. IEEE Transactions on Wireless Communications, 2017, 16(2): 744-756 doi: 10.1109/TWC.2016.2628825 [20] 杨旭升, 张文安, 俞立.适用于事件触发的分布式随机目标跟踪方法.自动化学报, 2017, 43(8): 1393-1401 doi: 10.16383/j.aas.2017.c150777Yang Xu-Sheng, Zhang Wen-An, Yu Li. Distributed tracking method for maneuvering targets with event-triggered mechanism. Acta Automatica Sinica, 2017, 43(8): 1393-1401 doi: 10.16383/j.aas.2017.c150777 [21] Zhang X M, Han Q L. A decentralized event-triggered dissipative control scheme for systems with multiple sensors to sample the system outputs. IEEE Transactions on Cybernetics, 2016, 46(12): 2745-2757 doi: 10.1109/TCYB.2015.2487420 [22] Boyd S, El Ghaoui L, Feron E, Balakrishnan V. Linear Matrix Inequalities in System and Control Theory. Philadelphia, USA: SIAM, 1994. [23] Horn R A, Zhang F Z. Basic properties of the Schur complement. The Schur Complement and Its Applications. Boston, MA: Springer, 2005. 17-46 [24] Ma L F, Wang Z D, Han Q L, Lam H K. Variance-constrained distributed filtering for time-varying systems with multiplicative noises and deception attacks over sensor networks. IEEE Sensors Journal, 2017, 17(7): 2279-2288 doi: 10.1109/JSEN.2017.2654325 [25] Li W L, Jia Y M, Du J P. Distributed consensus extended Kalman filter: a variance-constrained approach. IET Control Theory & Applications, 2017, 11(3): 382-389 doi: 10.1049/iet-cta.2016.1054 -

下载:

下载: